Carnage Bybit à 1,4 milliard de dollars : Retour sur le plus grand Hack de l'histoire

Le 21 février restera gravé dans l'histoire de la finance comme le jour du plus grand hack jamais enregistré, avec un montant dérobé à Bybit dépassant 1,46 milliard de dollars.

Bybit est aujourd’hui la deuxième plus grande plateforme centralisée d’échange de cryptomonnaies, avec un volume d’échange quotidien moyen de près de 5 milliards de dollars. Cette position centrale dans l’écosystème crypto en fait un acteur incontournable, détenant d’importants fonds appartenant à ses utilisateurs. Cependant, cette notoriété attire également l’attention d’acteurs malveillants, plaçant la sécurité comme un enjeu crucial.

Malgré les mesures en place, certaines failles sont parfois exposées au grand jour et peuvent être la raison de pertes significatives. Le 21 février 2025, l’un des portefeuilles crypto de Bybit a été victime d’une attaque, résultant en le vol de près de 1,46 milliard de dollars en ETH. Ce hack est désormais considéré comme le plus important de l’histoire, surpassant tous les précédents records.

Cet événement souligne l’importance de renforcer continuellement les process de sécurité pour protéger les actifs des utilisateurs et maintenir la confiance envers les plateformes d’échange de cryptomonnaies.

Le plus grand hack de l’histoire

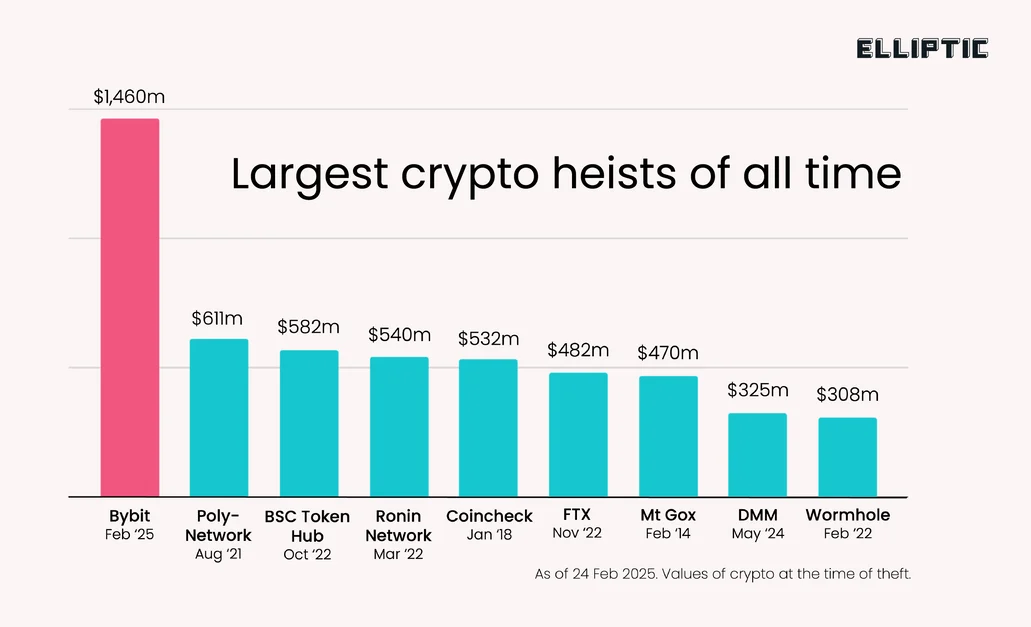

Le secteur des cryptomonnaies a connu de multiples hacks majeurs au fil de son histoire, les plus importants étant :

- Hack de Ronin Network (620M$) : survenu en mars 2022, le bridge entre la blockchain Ronin (connu pour héberger le Play to Earn Axie Infinity) avait été piraté. Ce hack a engendré une perte de 173 600 ETH et 25,5M USDC, le classant à l’époque comme le plus grand hack de l’écosystème. Après enquête, le FBI a identifié les pirates comme étant le Lazarus Group, un célèbre collectif nord-coréen impliqué dans de multiples cyberattaques ciblant les banques et les cryptomonnaies.

- Hack de Poly network (610M$) : survenu en août 2021, c’est l’un des hacks les plus connus que l’écosystème ait vécu. Un hacker maintenant surnommé « Mr White Hat » a trouvé une faille dans les smart contracts du bridge Poly Network. Il l’a exploitée pour dérober plus de 600M$ d’actifs sur trois blockchains avant d’entamer des discussions on-chain avec l’équipe Poly Network. Il expliqua vouloir protéger les fonds des utilisateurs avant que cette faille soit exploitée par des acteurs malveillants. Par la suite, l’équipe de PolyNetwork lui a proposé le poste de Conseiller en chef de la sécurité ainsi qu’une prime de 500 000$, qu’il a refusé en retournant la quasi-totalité des fonds dérobés. Cette histoire atypique et ses échanges resteront gravés dans le marbre de la blockchain, et mettent en avant l’importance des White Hat face à certaines situations.

- Hack de Binance Bridge (570M$) : survenu en octobre 2022, il était à l’époque le 3ᵉ hack crypto supérieur à 500 millions de dollars. Les hackers, dont l’identité n’a jamais été connue, ont profité d’une faille dans le bridge reliant la BNB Chain à d’autres écosystèmes. Près de 570M$ de BNB ont été volés, mais une intervention très rapide de Binance, qui a mis en pause la BNB Chain quelque temps, a empêché les hackers de sortir les fonds de l’écosystème. Seulement 110 M$ auraient ainsi été transférés hors de l’écosystème, engendrant une perte très importante, mais atténuée par la réaction rapide de l’équipe derrière la BNB Chain.

Ainsi, avec près de 1,46 milliard de dollars volés le 21 février dernier, le hack de Bybit est de loin le plus important que l’écosystème ait connu. D’autant plus que la situation, toujours en évolution, ne semble pas entrevoir une restitution des fonds.

La gestion de fonds centralisée

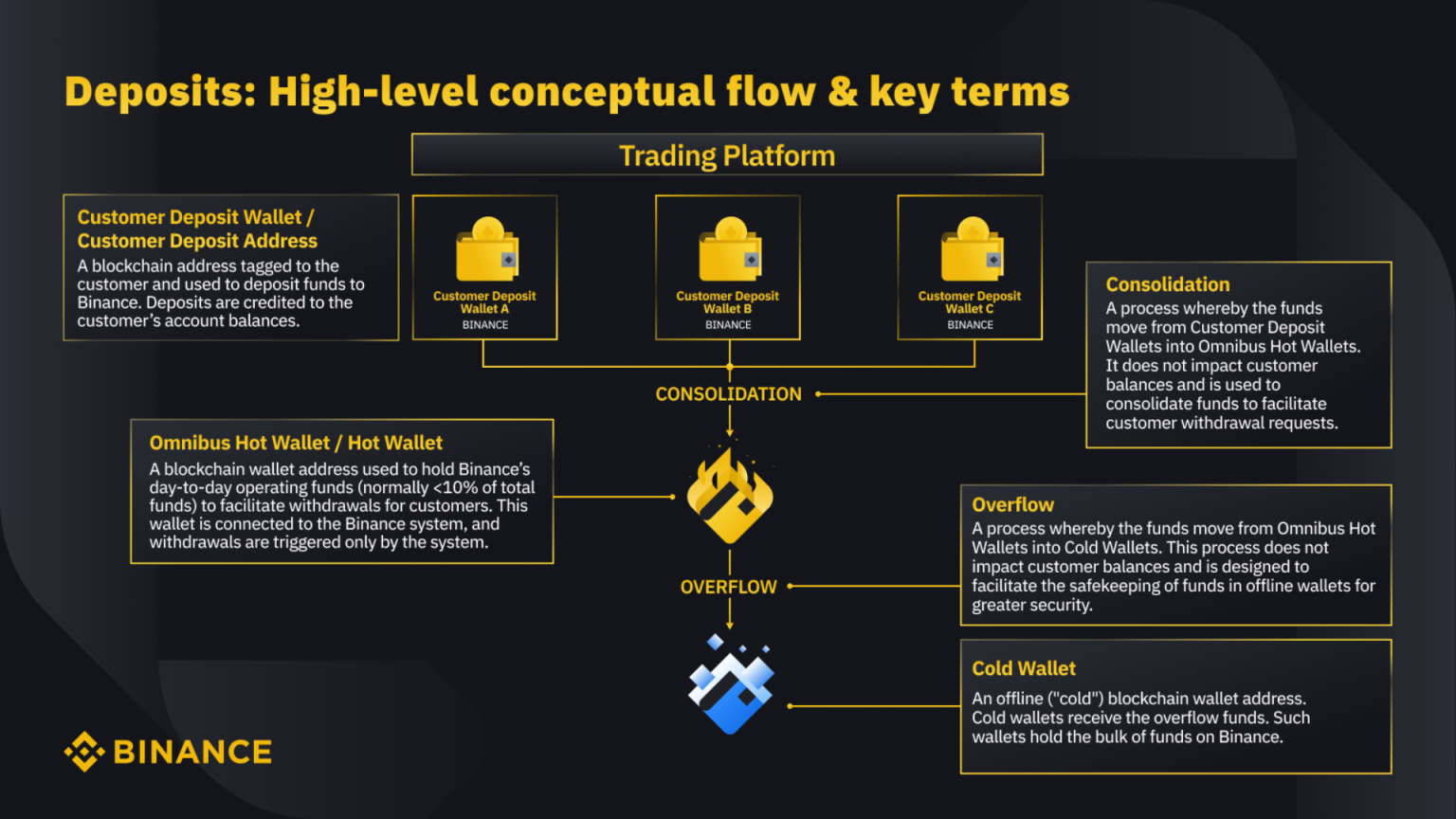

Lorsqu’un utilisateur dépose des fonds sur un exchange centralisé afin de les utiliser sur la plateforme, ces fonds sont gérés de la manière suivante :

(Ce processus est un extrait de la gestion de fonds de Binance)

- Envoi des fonds sur une adresse de dépôt propre à l’utilisateur, donnée par l’exchange

- Regroupement des fonds des différentes adresses des utilisateurs de l’exchange sur une adresse unique. Cette adresse garde un montant permettant d’assurer les dépôts et retraits quotidiens de ses utilisateurs, soit moins de 10 % du total de ses fonds totaux.

- Le reste des fonds est, lui, envoyé sur un Cold wallet (portefeuille non connecté à internet) afin de réduire au maximum le risque de hack, car c’est au sein de ce portefeuille que la majorité des actifs sont stockés.

Ainsi, nous observons trois niveaux de sécurité : wallet utilisateur, wallet pour l’utilisation quotidienne et cold wallet. Chacune de ces couches assure la gestion d’une masse d’actifs différente, dont la plus grande quantité se retrouve dans le cold wallet, portefeuille normalement le plus sécurisé.

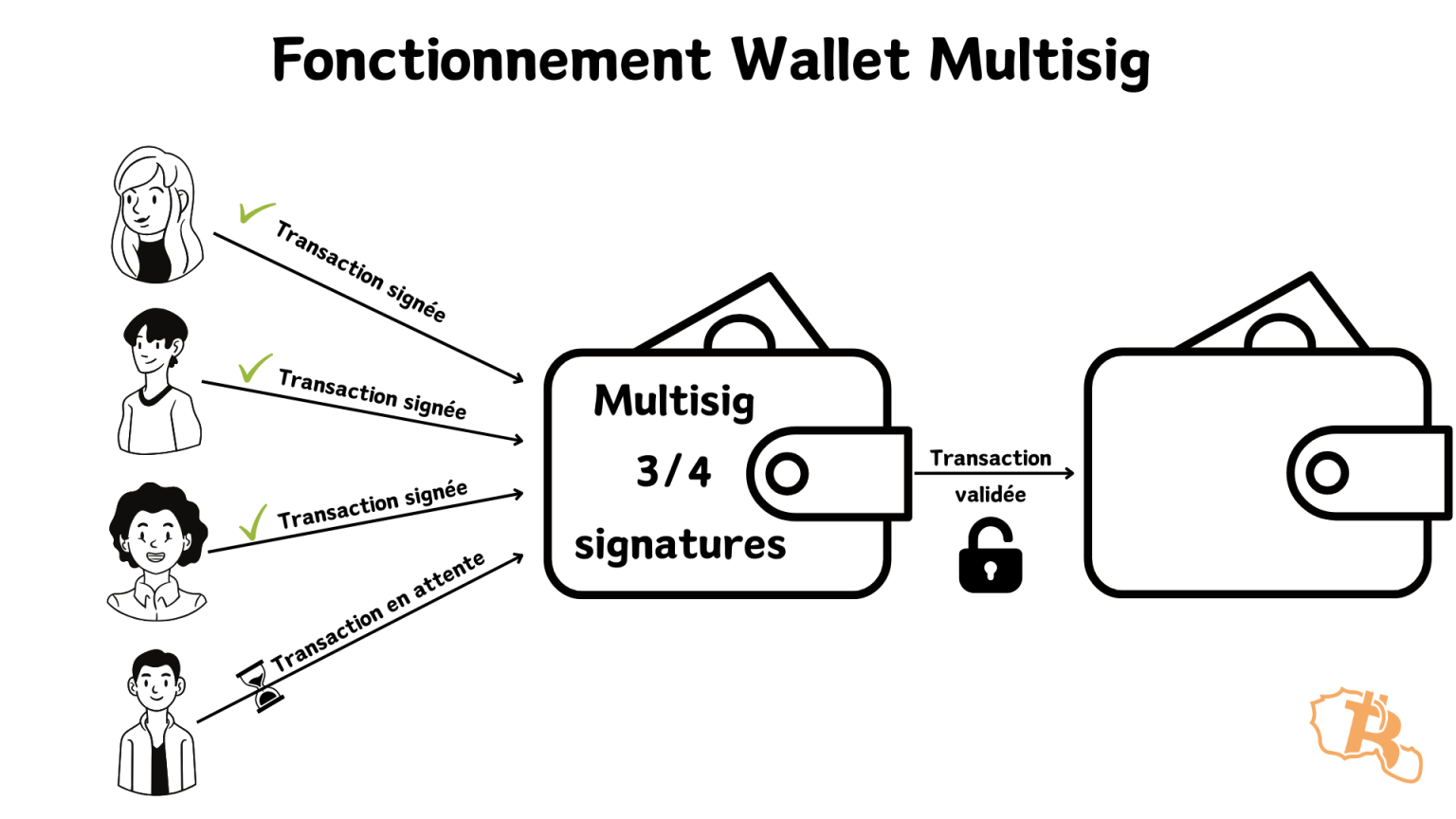

Le Multisig

Les portefeuilles détenant ces actifs sont gérés par des multisig, en français « multi-signatures ». Les multisig sont des smart-contracts pouvant effectuer diverses actions, avec l’approbation de plusieurs adresses.

Cela signifie que pour effectuer des transferts de fonds gérés par un multisig, il est obligatoire de recevoir l’approbation de plusieurs acteurs. L’objectif de cette pratique est de réduire les potentiels risques de hack, afin qu’une défaillance d’un seul acteur ne suffise pas à affecter les fonds du portefeuille commun.

Ce fonctionnement est très répandu dans le secteur, principalement auprès d’entreprises ou de DAO qui gèrent des fonds appartenant à différents individus.

Bybit, un froid dans le cold wallet

Bien que toutes les mesures expliquées précédemment aient été prises par Bybit. Leur cold wallet, assurant la gestion de la majorité de leurs fonds disponibles sur la blockchain Ethereum et sécurisé par un multisig, a été piraté d’une manière bien atypique.

Retour sur le déroulé des évènements

Le 21 février à 14h16 UTC+1, une transaction suspecte de plus d’un milliard de dollars est effectué depuis l’un des portefeuilles de Bybit. Très vite, l’écosystème crypto s’interroge et cherche à comprendre ce mystérieux évènement. ZachXBT, analyste onchain de renommée est très vite contacté afin d’apporter des éléments de compréhension.

Quelques instants plus tard, à 16h20, ZachXBT annonce « il y a des flux sortants suspects depuis Bybit », avant de confirmer à 16h32 « mes sources confirment un incident de sécurité ».

À 16h44, Ben Zhou, CEO de Bybit, se prononce sur X, expliquant les évènements, la perte des fonds liés à ce portefeuille et rassure quant à la gestion des autres portefeuilles de la plateforme. Quelques minutes plus tard, un live exceptionnel est lancé par Bybit pour expliquer de vive voix le déroulement de ces événements, la solvabilité de la plateforme et échanger avec la communauté.

Le process de hack

Toutes les deux à trois semaines, Bybit effectue des transferts depuis son cold wallet vers son hot wallet, afin de posséder un montant suffisamment important sur ce dernier pour assurer les transferts quotidiens des utilisateurs de la plateforme. Ainsi, ils ont entamé ce processus habituel le 21 février, en interagissant avec le cold wallet protégé par un multisig.

- Chacun des signataires (dont Ben Zhou) a vu s’afficher l’adresse de réception correcte pour l’envoi des ETH (depuis son ordinateur et depuis sa clef Ledger) et a donc approuvé la transaction

- Une fois la transaction signée, celle-ci n’a pas été envoyée, mais a changé la logique du smart contract assurant la gestion des fonds du portefeuille. En accordant le contrôle du smart contract à une nouvelle adresse, remplaçant les précédents signataires de Bybit

- Une fois ce contrôle donné à la nouvelle adresse, et empêchant toutes interactions de la team Bybit avec le SC, de multiples transactions ont été effectuées.

Après plusieurs jours d’enquête réalisée par Sygnia labs et Verichains, l’équipe de Safe (solution assurant le multisig) a expliqué le procédé ayant conduit à cette attaque dans un rapport préliminaire.

Une défaillance Web2

L’ensemble des interactions on-chain et le fonctionnement des multisig n’ont pas été altérés et ne sont ainsi pas le facteur de cette défaillance.

L’étude actuelle de la situation met en avant une attaque avancée effectuée directement sur les serveurs de la société Safe, suite à une fuite potentielle de leurs comptes ou de leurs API AWS. Le code JavaScript du front-end (affichage visuel) de l’application Safe a été modifié par les hackers le 19 février, soit deux jours avant le hack. Le code malicieux injecté a été programmé pour s’activer lorsque certaines conditions étaient remplies afin d’être indétectable jusqu’au moment désiré.

Ainsi, l’intégration de ce code malicieux avait le potentiel d’impacter n’importe quel acteur utilisant le front-end de Safe pour gérer son multisig, dans le cas où celui-ci était ciblé. Toutefois, les hackers ont préféré cibler en priorité le wallet de Bybit dans le but d’éviter une potentielle compréhension de la faille par l’équipe Safe. Tout en tirant le maximum de profit possible au vu de la valeur de ce wallet et sa détention d’actifs impossibles à geler, à l’inverse de stablecoins centralisés. Moins de trois minutes après le hack, le code malicieux précédemment injecté a été retiré, laissant supposer une volonté d’effacer les traces et une potentielle volonté de réitérer l’attaque si la source du hack n’avait pas été comprise.

Ainsi, comme le précise Verichains après son étude :

« Ce piratage est un sérieux signal d’alarme, car la sécurité du Web3 ne concerne pas uniquement les transactions on-chain ou les smart contracts. Elle repose également sur des composants traditionnels du Web2, tels que les clés privées, les frontends, les backends, les données des oracles, etc., qui sont vulnérables à l’exploitation et à la manipulation. » – Verichains

Malgré la provenance de cette défaillance du côté des produits Safe, il est primordial de mettre en avant la faiblesse des processus de sécurité mis en place par Bybit. Pour un acteur gérant une quantité de fonds aussi importante que cet exchange, la sécurisation de leurs actifs ne devrait pas être du même niveau que celui de n’importe quel utilisateur de Safe. Un exchange tel que Bybit doit être en mesure de développer ou d’utiliser un système de vérification des transactions externes à l’interface Safe.

Les transferts des fonds et blanchiment

Deux grandes questions ont vite fait surface à la suite de ce hack historique. Qui est derrière cela ? Que vont-ils faire des fonds volés ?

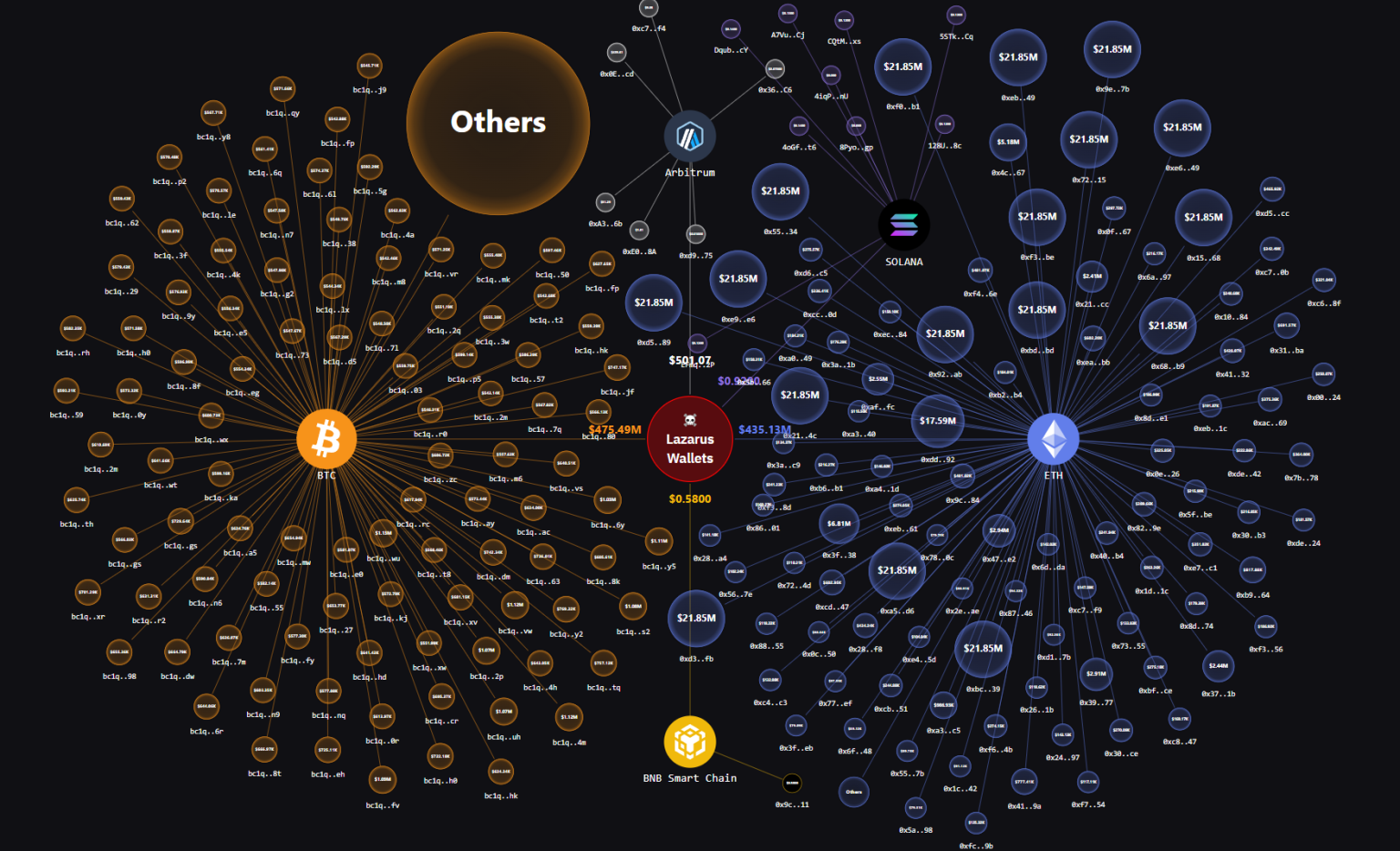

La première question a très vite trouvé une réponse grâce à ZachXBT. Ce hack est le résultat du célèbre groupe de hackers Lazarus, prétendument dirigé par le gouvernement de la Corée du Nord. Lazarus est célèbre pour être derrière de multiples hacks crypto, dont le hack de Ronin Network, le plus important hack crypto avant Bybit.

La deuxième question, plus complexe que la précédente, nécessite de trouver une solution permettant de blanchir 1,46 milliard de dollars de fonds volés au sein de l’écosystème le plus traçable et transparent au monde. Une affaire relevant du grand banditisme, mais aussi d’une prouesse phénoménale dont les rouages sont en train de s’activer.

Suivi des flux

Parmi les 1,46 milliard de dollars volés par le groupe Lazarus, près de 200 millions de dollars étaient en Liquid Staked ETH (stETH et mETH). Ces actifs ont été convertis pour la majeure partie dans les minutes qui ont suivi le hack en ETH afin d’éviter tout gel potentiel par leurs émetteurs.

Une fois cette étape passée, le processus développé par le groupe s’est complexifié afin de brouiller les traces et pouvoir blanchir une partie de ces ETH. Ainsi, divers analystes on-chain continuent d’effectuer le suivi des mouvements de fonds. Nous avons pu, jusqu’à aujourd’hui, observer :

- Après quelques minutes, une toute première dispersion des plus de 400 000 ETH volés a été effectuée sur plus de 50 wallets différents

- La revente d’une partie des ETH contre du Bitcoin et Monero via eXch, un exchange ne nécessitant pas de KYC (95M$)

- L’utilisation de mixeurs pour fragmenter la liquidité et disperser les traces

- L’utilisation de solution de bridge crosschain telles que Thorchain pour brouiller les traces en échangeant les ETH contre d’autres actifs

- D’autres multiples dispersions ont eu lieu à travers différents blockchains. À la date du 01/03/2025, les fonds tracés se décomposent de la manière suivante :

- Plus de 300M$ sur Bitcoin à travers 4000 wallets

- Plus de 500M$ sur Ethereum à travers 7000 wallets

- Près de 4M$ sur BSC

- D’autres pratiques telles que la création de tokens via pump.fun semblent avoir été utilisée par le groupe Lazarus pour une fois de plus blanchir une partie des fonds

Il est possible de suivre directement l’évolution de ce hack et les mouvements de fonds depuis le site Lazarus bounty développé à l’occasion par Bybit.

Ainsi, à ce jour, il semblerait que près de 700M$ aient été blanchis. Cela signifie que les fonds sont désormais difficilement traçables, car ils ont été passés à de multiples reprises sur d’éautres réseaux, échanger contre d’autres tokens ou passer dans des mixeurs afin de brouiller les pistes.

Les experts estiment ainsi que sauf erreur majeure de Lazarus, l’entièreté des fonds pourraient être blanchis avant la fin du mois de mars, complexifiant significativement leur suivi.

Solvabilité et fonds des utilisateurs

Malgré ce hack d’une ampleur historique, Bybit a très rapidement fait preuve de transparence en effectuant plusieurs audits afin de donner des preuves de sa solvabilité et rassurer ses utilisateurs.

Les utilisateurs dont les fonds sont sur la plateforme peuvent ainsi être rassurés grâce à la mise en place d‘une procédure de recouvrement exemplaire.

Conclusion

L’histoire de ce hack aurait pu être bien différente. Malgré la très lourde perte financière pour Bybit, ce hack n’a pas eu d’impact majeur pour les utilisateurs de la plateforme. Nous avions connu par le passé des hacks ayant contraint des projets à fermer, ou n’offrant aucun moyen de récupération des fonds pour leurs utilisateurs.

Celui-ci est différent sur de nombreux points, dont principalement la manière dont il a été effectué. Cela met en avant les failles de cet écosystème décentralisé, qui peut être faillible même sur la plus basique de ses opérations. Il montre aussi l’importance de sécuriser certaines infrastructures Web2.

C’est aussi l’exemple hors norme de la transparence de la blockchain et des multiples solutions de traçabilité qui se perfectionnent avec le temps. Dans cet écosystème très particulier, il est primordial de rappeler qu’effacer les traces d’un tel acte est une mission bien complexe, même pour des experts.

Pour conclure, il est important de rappeler que mettre ses actifs entre les mains d’acteurs tiers, bien qu’ils semblent sécurisés, amène toujours un potentiel risque. Alors, comme un célèbre adage Web3.0 le dit si bien : « Not Your Keys, Not Your Coins ».